来源:深圳德宝床垫 发布日期

2017-05-20 浏览:-

来源:深圳德宝床垫 发布日期

2017-05-20 浏览:-周五夜里,床垫君收到这样一条消息。。。

微信截图

然后床垫君刷了刷票圈和微博,发现事情愈演愈烈,事情马上就上了微博热搜。。。

觉得事态严重的床垫君赶紧跑去公司看看能不能跟大家说一一下这事。

不过 床垫 君当时没拿到病毒的样本,手头也没有中了病毒的机子,觉得拿着几张网上疯传的图片跟大家说说事好像有点敷衍,就没继续。。。

今天差评君拿到了最新版本病毒的样本,准备带大家看看~

没错,就是它!

关于这个病毒,大家这几天多半看了很多相关文章,差评君也就不再赘述了,简单说一下。

这个病毒,从理论上来讲,是病毒鄙视链最底端的东西,一点都不文雅~

打个比方,黑客干坏事的一般分两种,偷东西的和敲竹杠的。。。

一般来说,偷东西的最有技术含量,因为这些人利用漏洞可以神不知鬼不觉的拿走你的账号密码什么的变现,跟你也不发生什么冲突。

甚至有些黑客发现了系统漏洞之后不直接用这些漏洞去干坏事,而是转手卖掉给亡命徒去干有风险的事,自己一点不承担风险。

暗网上交易漏洞的网站

而另外一种呢,就是干风险买卖的,从漏洞发现人手里买到漏洞利用工具之后,开发成有破坏力的东西,然后敲竹杠,比如入侵你系统把你锁上,你不交钱他就不给你解,这种方式一般收益高风险大,没太多人愿意干。。。

这两天疯传的 Wannacry 勒索病毒,就属于敲竹杠这伙的,开发个加密程序就行(可能加密程序没准都是外包给别人的。。。),技术含量很低。

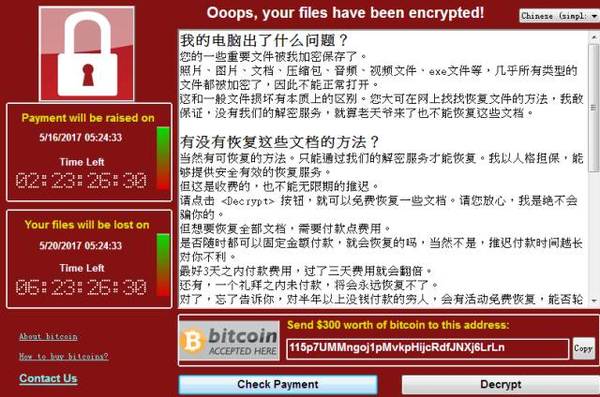

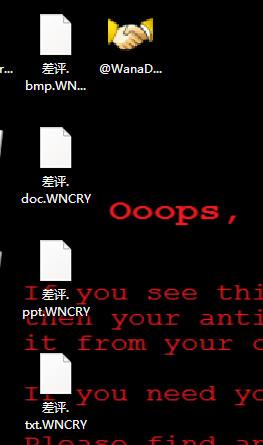

Wannacry 勒索界面

你问中病毒文件被加密之后,怎么办呢?

为了恢复文件,交钱了事,向恶势力大佬低头。

不想屈于恶势力,干瞪眼,坐等文件被永久删除。。。

坐等一些安全公司出相应的恢复软件,但这个可能会很慢,也可能会不成功。

从网传数据来看,这次受到波及的国家和人很多,这个病毒至少感染了 150 个国家的网络,也就是说大家都中招了!

而且因为加密是利用非对称加密,没法暴力破解,不交钱也没办法,大家干脆破罐子破摔,苦中作乐,玩起了梗。。。

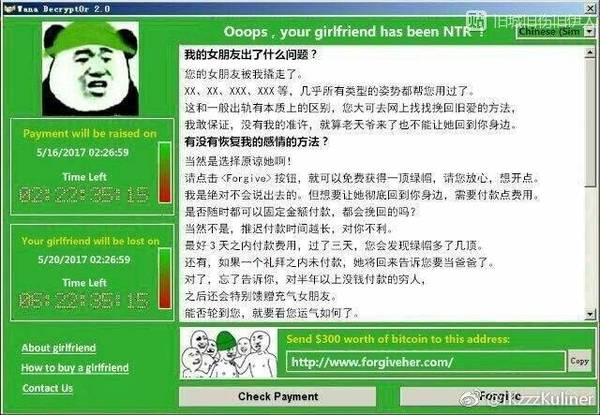

绿帽子版本

Steam 版本

程序员版本

奇怪的版本

可面对勒索病毒,很多人的画风却是这样:

有人一点都不害怕……

还有人拿出了自己的独门绝招应对病毒,生物老师看了想打人!

还有人拿出了自己的独门绝招应对病毒,生物老师看了想打人!

还有人拿出了自己的独门绝招应对病毒,生物老师看了想打人!

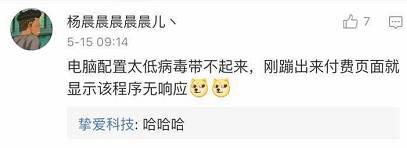

还有人开始吐槽自己公司电脑配置低,这简直就是对病毒的侮辱……

还有人开始吐槽自己公司电脑配置低,这简直就是对病毒的侮辱……

玩笑归玩笑,据《华尔街日报》报道,硅谷网络风险建模公司Cyence的首席技术官GeorgeNg称,此次网络攻击造成的全球电脑死机直接成本总计约80亿美元。Cyence是在考虑了电脑系统平均备份比例以及遭攻击公司的业务范围后做出这一估计的。

玩笑归玩笑,据《华尔街日报》报道,硅谷网络风险建模公司Cyence的首席技术官GeorgeNg称,此次网络攻击造成的全球电脑死机直接成本总计约80亿美元。Cyence是在考虑了电脑系统平均备份比例以及遭攻击公司的业务范围后做出这一估计的。

一觉醒来,勒索病毒变种!它从“想哭”升级到“想妹妹”了

一觉醒来,勒索病毒变种!它从“想哭”升级到“想妹妹”了

就在大家陷入极度恐慌的时候,一个人出来带节奏拯救世界了。。。

这个来自英国的小哥,发现病毒软件会先访问一个很奇怪的域名,但那个域名被没有被注册。

于是他就注册了这个奇怪的域名:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

(就是那种用脸滚键盘滚出来的感觉)

然后小哥惊奇的发现注册了这个域名之后,病毒就停止传播了!

从病毒的代码分析来看,他发现病毒会先访问这个域名,如果没被注册,就加密文件,如果发现被注册了,就什么都不做,所以小哥注册了域名之后,病毒就不生效了~

英国多家报纸都报道了小哥的事迹

所以这真的像是网上疯传的一样,黑客设置了一个开关,为了防止事态严重?

Too young!坏人怎么可能这么好心!?

这其实是病毒的一个自我保护机制,因为大部分病毒检测软件和安全研究人员,会把病毒拖进沙箱里进行断网测试(这样就没法检测有没有注册了),所以这只不过是病毒开发者为了不露出马脚而做出的一种策略!

所以后来,黑客干脆取消了这个设置,没有域名这回事了,中病毒就加密,差评君拿到的病毒版本就是这个~

首先, 床垫 君用虚拟机装了个盗版 Win 7 系统,模拟了一下国内大部分中招电脑的环境。。。

然后,新建了几个 Word,PPT,txt 之类的常用文档,作为测试用。

然后,直接点开病毒刚正面~

此时差评君的虚拟机是没有联网的,但几秒之后,病毒还是开始了感染,并且加密了差评君建立的那些常用文档。

看着勒索软件蹦跳的解密价格翻倍倒计时(感染三天后赎金会从 300 美元翻倍成 600 美元),差评君突发奇想,修改系统时间会不会有效?

于是。。。

竟然有效果,倒计时会增加!

这或许是个拖延赎金翻倍的方法?。。。

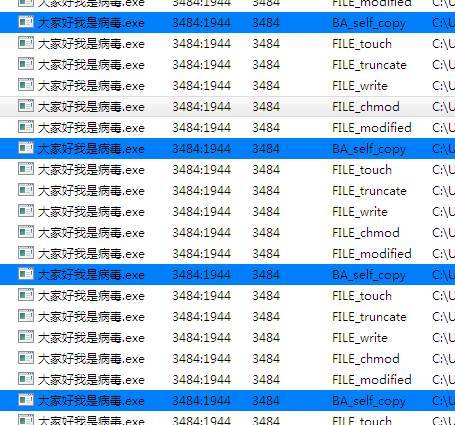

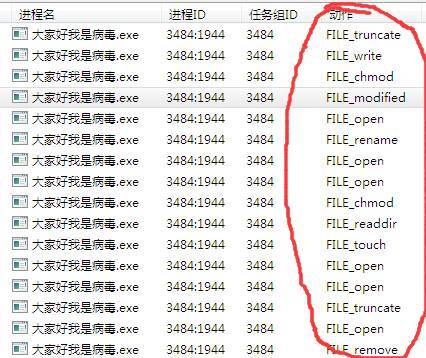

根据某剑分析工具(怕有广告嫌疑就不提全名了),可以看到这个病毒释放之后套路很简单。

先自我复制几下( 蓝色 )

然后开始不停地进行,打开、删除、写入、创建,修改,更改文件属性等动作,应该是在加密文件。。。

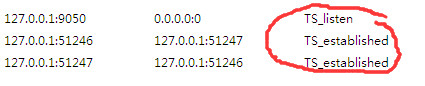

同时呢,病毒的一个进程不停地监听局域网,因该是在局域网 “ 找目标 ”。

差评君最后没有给虚拟机联网,因为差评君也不知道园区这片局域网的电脑都打没打补丁,也懒得再建另一个虚拟机桥接。。。

不过据一些网友说,新版病毒在两台没有打补丁虚拟机桥接成局域网的场景下,是会传播感染的。

也就是说,这个勒索病毒正在不停地以新姿势横行!

讲道理,针对这件事,已经被感染的机器恢复的可能不高,而还没感染的机器,只能预防为主,升级杀毒软件,打打补丁什么,这是一件值得深思的事。。。

首先,这次灾难中,很多市政机构都中招了。

其次,很多学校的机房和使用校园网的学生都中招了。

但实际上这件事情,根本不应该会这么严重。

因为微软公布这个漏洞的补丁,已经是一个月以前的事情了!

截图自百度百科

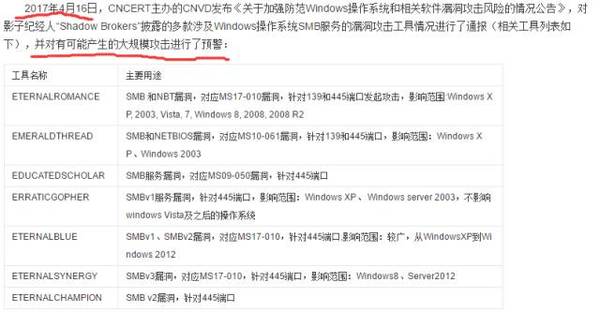

2017年4月16日,CNCERT主办的CNVD发布《关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告》,对影子经纪人“Shadow Brokers”披露的多款涉及Windows操作系统SMB服务的漏洞攻击工具情况进行了通报(相关工具列表如下),并对有可能产生的大规模攻击进行了预警。

如果说机构和学校的系统因为稳定性问题,不能经常更新,那还说的过去。

但是还有这么多个人用户也中枪,那就很不应该了。。。

这到底是什么原因呢?

首先是一些奇怪的国产安全软件,号称专给小白用的低门槛安全软件,根本没有关于这次病毒所利用的高危端口的安全防御策略,小白本以为很安全,结果中招只要一瞬间~

其次,差评君注意到很多中招的用户用的都是Windows XP,和 Windows 7,而使用 Windows 10 的用户几乎没受什么影响。。。

其实是因为现在大量的 XP 和 Win7 用户使用的还都是盗版系统。

这些盗版系统因为害怕更新之后激活失效,几乎都会关掉自动更新,因此几乎接受不到 Windows 的官方支持,在网络上几乎不设防,最后导致悲剧。

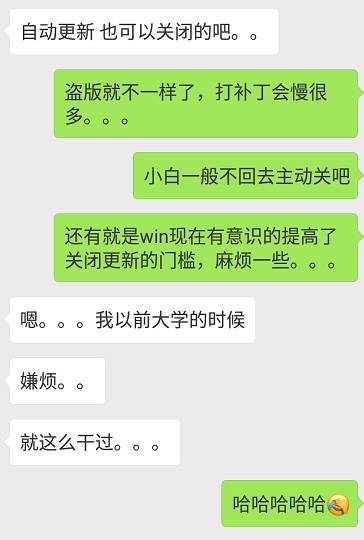

甚至有一些用户,即使用的是正版 Windows ,也依旧可能因为嫌麻烦,而想方设法避免自动更新。。。

其实跟 XP 时代不同,Windows 10 的更新推送现在体验已经很好了,一定要扭转一下意识。。。

差评君的朋友说因为嫌烦会关闭更新

所以呢, 床垫君奉劝大家,在这个网络安全感几乎没有的时代,多支持正版,多更新,虽然看起来不一定有多大卵用,但实际上还是能规避很多风险的!